Cybersécurité pour les entreprises industrielles

Les cyberattaques ciblées sur les installations industrielles continuent de se multiplier, tout comme les coûts qu’elles engendrent. Ces dernières années, de nombreuses entreprises de renom ont été victimes de chevaux de Troie d’extorsion et de cyberattaques contre des installations de production. La numérisation croissante a amélioré la flexibilité et l’efficacité de la production comme on l’espérait, mais elle a en même temps augmenté la complexité et créé de nouveaux points d’attaque et risques de perturbation.

Mécanismes de sécurité informatique pour l’OT ?

Bien que l’informatique et la technique d’exploitation (OT) fusionnent peu à peu, l’OT est encore très différente de l’informatique et les mécanismes de sécurité informatique connus ne sont pas encore transposables à l’OT. Dans la plupart des entreprises, le processus d’abstraction de différentes installations et solutions logicielles en un système global homogène a encore des années de retard sur les configurations informatiques actuelles. C’est pourquoi les systèmes OT sont une cible facile pour les attaquants professionnels.

Le défi consiste maintenant à atteindre dans l’OT le même niveau d’abstraction, la même transparence grâce au monitoring et la même résilience grâce à la protection contre les menaces et à la restauration immédiate, comme c’est le cas depuis longtemps dans l’IT.

La pierre d’achoppement : la définition des objectifs

Actuellement, la méthode la plus courante pour assurer la sécurité et la protection de l’OT consiste à utiliser des protocoles, des sauvegardes et des restaurations. Les solutions telles que les pare-feu et la protection contre les logiciels malveillants ne sont pas encore très répandues. La raison principale en est que les deux disciplines mettent l’accent sur des objectifs de protection différents : Dans l’IT, la confidentialité des données est au premier plan, dans l’OT, c’est la disponibilité.

Disaster-Recovery

Dans la plupart des cas, après une cyberattaque, ce n’est pas seulement la panne ou le dysfonctionnement lui-même auquel les responsables sont confrontés. C’est plutôt la question de la détermination et de la restauration du dernier état d’un système, par exemple de toutes les données d’un projet. Car le diagnostic et la gestion des données se font souvent encore comme il y a 30 ans, même dans les environnements automatisés : Manuellement. Il manque des méthodes courantes pour, par exemple

- surveiller les changements

- de consigner l’ordre des modifications

- l’autorisation de modifications uniquement pour des personnes sélectionnées

Les responsables techniques, d’infrastructure et d’exploitation sont donc à la recherche d’une solution facile à mettre en œuvre et uniforme pour tous les appareils d’automatisation, les commandes et même les sites. Comme celles-ci font largement défaut, des solutions individuelles sont souvent assemblées dans la pratique pour former des systèmes patchwork complexes. Or, ceux-ci dépendent à leur tour d’adaptations et de “workarounds” permanents. Elles deviennent elles-mêmes des sources d’erreurs, qui sont à leur tour liées à des interventions de diagnostic coûteuses.

Évaluer les risques & prendre des mesures

Les entreprises peuvent améliorer considérablement la cybersécurité de leurs installations industrielles en évaluant leurs propres risques, en prenant des mesures de protection efficaces et en se préparant aux attaques. Cela implique notamment l’utilisation de solutions logicielles pour la gestion des versions et des sauvegardes, afin de garantir une gestion de la conformité sans faille et un plan de reprise après sinistre.

De manière générale, la sécurité est un processus continu qui nécessite des contrôles et des ajustements réguliers.

octoplant

Les managers ont besoin des bons outils pour garantir une production efficace, robuste et transparente qui

- permettre des décisions rapides, basées sur des faits

- sont faciles à utiliser et à mettre en œuvre

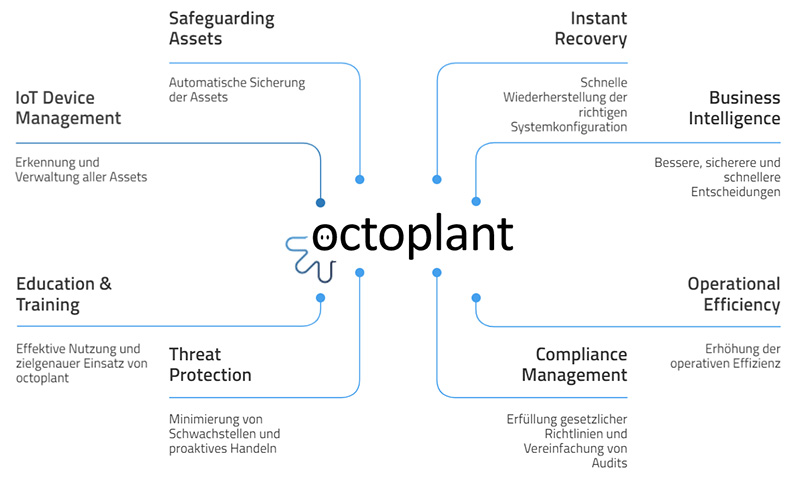

Des solutions comme octoplant d’AUVESY-MDT offrent une vue à 360 degrés de l’ensemble des installations industrielles, indépendamment des normes du secteur. Elles complètent une stratégie de cybersécurité bien pensée à chaque étape : prévention des attaques, détection précoce d’une attaque et minimisation des dommages grâce à une restauration rapide et à la compatibilité avec un grand nombre de systèmes d’automatisation.

L’inventaire des actifs d’octoplant permet une autre identification fiable des points faibles. Pour ce faire, l’inventaire est comparé aux bases de données CVE publiques et l’état des appareils et des systèmes est vérifié, ainsi que le moment où le matériel et les appareils obsolètes doivent être remplacés.

octoplant est-il également adapté à votre entreprise ?

Profitez de l’occasion pour clarifier vos questions et vous informer en détail sur la “cybersécurité pour les entreprises industrielles” – prenez tout de suite rendez-vous avec Patrik Zeder.